M1公交卡被克隆篡改頻頻發生 存量M1卡轉換刻不容緩

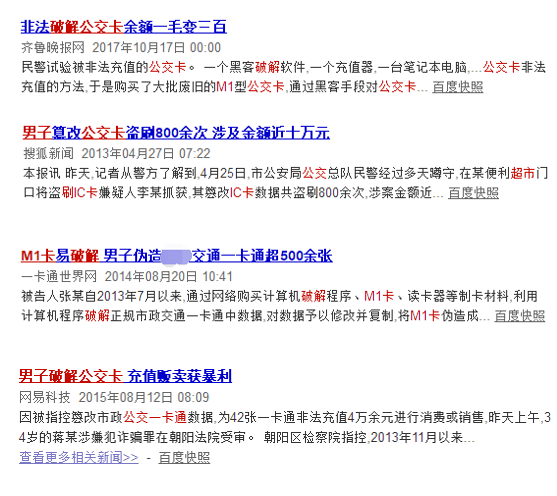

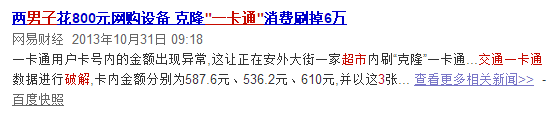

近年來,全國多地頻頻發生了M1公交卡被破解篡改事件。近日,西北某市因公交卡被克隆損失近70萬元,公安局查獲非法制作的假公交卡達1000余張。在其他城市也頻繁被爆出公交卡偽造、盜刷,在這些新聞中,篡改成本低、技術要求簡單成為M1公交卡被破解的代名詞。

網上關于M1卡破解的“攻略”數不勝數,按照這些攻略分享的步驟,一個沒有任何軟件基礎的小白也能在半天內對普通M1公交卡實現破解,其危險性和嚴重性不言而喻。

M1卡是利用PVC封裝M1芯片、感應天線,然后壓制成型后而制作的卡即是我們所說的M1卡,屬于非接觸式IC卡。眾所周知,早在2008年,德國研究員亨里克?普洛茨和弗吉尼亞大學計算機科學在讀博士卡爾斯滕?諾爾成功地破解了M1卡的安全算法。漏洞在于,M1在產生奇偶校驗位時將數據鏈路層和安全通信層本該分層處理的協議混為一談,先校驗后加密,并且重復使用了加密校驗位的密碼。這是不符合安全原則的并確實可被利用。再者就是M1卡嵌套認證的漏洞使得攻擊者在得知一個扇區的密鑰后可較容易的再破解其它任何扇區的密鑰從而做到對該卡的全面破解。

2009年4月,工業和信息部發布《關于做好應對部分IC卡出現嚴重安全漏洞工作的通知》,要求各地各機關和部門開展對IC卡使用情況的調查及應對工作。

2013年12月,住房和城鄉建設部IC卡應用服務中心發布了《關于采取若干措施促進城市一卡通系統升級及加快CPU卡替換M1卡的通知》,文件要求自2014年1月1日起,仍在用M1卡的城市一卡通運營單位新采購的安全認證卡中將統一設置M1卡控制時效,其時效控制時間截止為2018年12月31日,2019年1月1日起安全認證卡僅支持CPU卡應用。

近5年來,各地城市均推進了系統升級及CPU卡替換M1卡工作,但市面上仍有大量M1卡存量,這部分M1卡便成為了不法分子的實驗溫床,屢屢被克隆攻擊,給城市通卡公司帶來一定的資金風險和安全漏洞,因此將市面上的存量公交M1卡的轉換刻不容緩。

保障安全是運行民生工程的重中之重,城市公交信息化運營單位完全有責任及義務提前修復技術漏洞,為持卡人提供最高級別的安全服務。部分城市公共交通運營單位風險意識不強,沒有建設被盜復制卡的預警系統,能采取的黑名單等防范手段雖然有效,但是畢竟屬于事后防范,難以從根本上解決問題。與其發生安全事件后的補救,不如事前升級系統避免該類事件的發生,而且公交卡被克隆攻破事件的屢屢發生對于政府公共服務的公信力也是極大的損耗。對于現存的M1公交卡而言,升級到云端系統,將M1卡轉換為線上賬戶或CPU卡都將是可選的解決方案。

根據Synergy Research Group的新數據顯示,全球云計算市場去年增長了24%,估值超過1800億美元。我國越來越多的傳統行業也邁上了云端,對于城市卡公司而言,通過接入統一的云平臺,既能擺脫一些既有的制約,更好自主地拓展,還能以更低成本地為持卡人提供更加安全可靠的服務。由住房城鄉建設部IC卡應用服務中心主導的“城市智慧卡互聯互通V2.0云平臺”,其是為通卡公司(包括各地公交、軌交公司)提供移動互聯網化的云端服務平臺。統一的云平臺能有效幫助卡公司實現便捷高效地拓展,通過云端的互通聯動還能使數據共享,最大限度打破信息孤島,實現資源融合、創新數據價值。